Sandbox

Sandbox (Korumalı Alan) teknolojisi hakkında

Korumalı alan, şüpheli nesneyi tam özellikli işletim sistemine sahip bir sanal makinede (VM) çalıştıran ve nesnenin davranışını analiz ederek kötü amaçlı yazılım etkinliğini algılayan bir kötü amaçlı yazılım algılama sistemidir. Nesne, sanal makinede kötü amaçlı eylemler gerçekleştirirse korumalı alan bu nesnenin bir kötü amaçlı yazılım olduğunu tespit eder. VM'ler, gerçek işletme altyapısından izole edilir.

Korumalı alanlar, bir nesnenin davranışını nesne yürütülürken analiz ettiği için statik analizden kaçmayı başaran kötü amaçlı yazılımlara karşı etkilidir. Aynı zamanda korumalı alanlar, şüpheli bir nesneyi gerçek işletme altyapısında yürütme riskine girmediğinden diğer davranış analizi tasarımlarına kıyasla daha güvenlidir.

Kaspersky Sandbox

Birkaç yıl önce kendi korumalı alanımızı ürettik. Korumalı alanları kendi altyapımızda kötü amaçlı yazılım analizi, araştırma ve antivirüs veritabanlarını oluşturmak için bir araç olarak kullanıyoruz. Korumalı alan, aynı zamanda Kaspersky Anti Targeted Attack Platform'un ve Kaspersky Threat Intelligence platformunun bir parçasıdır. Dosyaları ve URL'leri kötü amaçlı veya iyi amaçlı olarak derecelendirmeye yardımcı olur ve algılama kuralları ve algoritmaları oluşturmak için bunların etkinlikleriyle ilgili faydalı bilgiler sağlar.

Korumalı alanın özellikleri

- Korumalı alan, donanım sanallaştırmayı temel aldığı için hızlı ve stabildir.

- Aşağıdakiler için VM'ler mevcuttur:

- Windows İşletim Sistemi (Windows XP'den itibaren tüm kişisel bilgisayar sürümleri, Windows Server 2003'ten itibaren tüm sunucu sürümleri),

- Android İşletim Sistemi (x86, ARM işlemci mimarisi).

- Korumalı alan, şüpheli bir durum söz konusu olduğunda keşfedilen işlemin işletim sistemiyle etkileşimini izler ve daha derine iner.

- Korumalı alan, açıklardan yararlanma saldırısının erken aşamalarından itibaren güvenlik açığı algılaması sağlar. ROP zinciri kullanımı, yığın püskürtme, yığın pivotlama, güvenlik belirteci değişiklikleri, şüpheli bellek koruma değişiklikleri gibi tipik açıklardan yararlanma davranışlarını algılar. Korumalı alan, hedefli saldırılarda kullanılan gelişmiş açıklardan yararlanma tekniklerini bile algılayabilir.

Yürütülebilen nesne türleri:

- Windows: tüm dosyalar, örneğin: *.exe, *.dll, .NET nesneleri, MS Office dosyaları, PDF'ler.

- Android: APK (DEX).

- URL'ler: Korumalı alan, URL'ye giderek indirmeler, JavaScript, Adobe Flash uygulaması gibi olayları algılar.

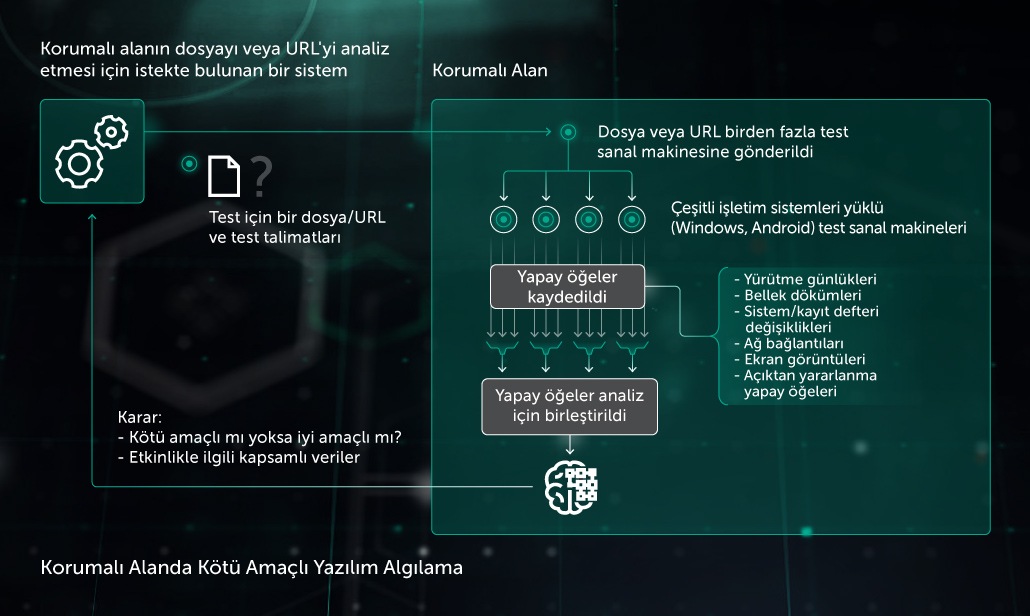

Kötü amaçlı yazılım algılaması iş akışı

- Korumalı alan, başka bir güvenlik çözümü bileşeninden talimatlarla birlikte bir nesneyi (dosya veya URL) tarama isteği alır: Nesneyi çalıştırmak için işletim sistemi ve yapılandırma, nesnenin yürütme parametreleri, VM'ye yüklenmiş diğer üçüncü taraf uygulamalar, test süresi limiti vb.

- Test edilen nesne yürütülür.

- Korumalı alan, belirtilen zaman aralığı boyunca yapay öğeleri toplar. Nesne, geçmişi bilinen işlemler veya URL'lerle etkileşime geçtiğinde korumalı alan bunu kaydeder.

- Korumalı alan, yapay öğeleri analiz eder ve kararını istekte bulunan sisteme iletir: kötü amaçlı veya iyi amaçlı. Korumalı alan, nesneyle ilgili verileri (kimlik, özellikler, günlükler, davranış ayrıntıları) karara ekler. Bu, gelecekte korumalı alana yeni istekte bulunulmasına gerek kalmadan analiz yapılmasına yardımcı olabilir.

Korumalı alan tarafından toplanan yapay öğeler

- Uygulama yürütme günlükleri (parametrelerle birlikte API işlevi çağrıları, yürütme olayları)

- Bellek dökümleri

- Yüklü modüllerin dökümleri

- Dosya sistemi ve kayıt defterindeki değişiklikler

- Ağ trafiği (PCAP dosyaları)

- Ekran görüntüleri (gerektiğinde daha kolay denetim ve manuel analiz için)

- Açıklardan yararlanma etkinliğinin yapay öğeleri

Atlatma önleme

Günümüzde kullanılan kötü amaçlı yazılımların birçoğu korumalı alanları algılayıp bunları atlatmaya çalışır. Kötü amaçlı yazılım, bir korumalı alanın içerisinde olduğunu anladığında tüm kötü amaçlı etkinlikleri atlayabilir, kendisini disklerden silebilir, kendisini sonlandırabilir veya başka bir atlatma tekniği kullanabilir.

Basit bir donanım korumalı alanı izleme tasarımı (ör. API işlevlerini yakalama), şüpheli bir işlemin izlenmekte olduğunu ele veren izler bırakır. Bu sebeple, müdahaleci olmayan ve taranan nesnenin görebileceği herhangi bir iz bırakmayan başka izleme teknikleri uyguladık. Korumalı alan, CPU ve RAM'i kontrol eder ancak diskte ve bellekte işlem kullanımını, belleği, sistem kitaplıklarını değiştirmez ve izlemeye dair hiçbir iz bırakmaz.

Bununla birlikte yeni çıkan atlatma tekniklerini takip ediyor ve korumalı alanımızı bunlara karşılık vermek üzere iyileştiriyoruz:

Atlatma tekniği A: Korumalı alan ortamı, bilinen bir markaya ait tipik bir korumalı alandır. Kötü amaçlı yazılım ortamı tanır ve algılamayı atlatır.

Atlatma tekniği A'ya karşı hamle:Korumalı alanımız, VM başlangıcından önce VM ortamını rastgele seçer.

Atlatma tekniği B:Kötü amaçlı yazılım, kullanıcı etkinliği olmadığı için korumalı alan ortamını algılayabilir. Bazı kötü amaçlı yazılımların çalışması için kullanıcının bir e-postadan parola girmesi, sihirbazdan bir bağlantıya tıklaması veya başka bir "insan" eylemi yapması gerekir. Birçok korumalı alan bu tür eylemleri taklit etmediği için kötü amaçlı yazılımın etkinleştiğini göremez.

Atlatma tekniği B'ye karşı hamle:Korumalı alanımız; fare hareketleri, açılan belgelerde gezinme gibi kullanıcı eylemlerini taklit eder. Korumalı alan aynı zamanda kullanıcıların kötü amaçlı yazılımı etkinleştirmek için yaptığı birçok şeyi yapar.

Kaspersky Sandbox ile ortaya çıkarılan saldırılar

2016-2017 yıllarında Kaspersky altyapı ürünlerindeki korumalı alanlar sayesinde ortaya çıkarılan yeni hedefli saldırı dalgasından örnekler: Sofacy (Ekim 2017), Zero.T (Ekim, Kasım 2016, Nisan 2017), Enfal (Eylül, Ekim, Kasım 2016), Freakyshelly (Ekim 2016), NetTraveller (Ağustos 2016), CobaltGoblin (Ağustos 2016), Microcin (Haziran 2016) ve diğer saldırılar.

İlgili Ürünler

Kaspersky Anti Targeted Attack Platform

Siber Güvenlik Hizmetleri

Kaspersky Endpoint Detection and Response (EDR)

İlgili Teknolojiler

Article

Article

Article

Article“A simple example of a complex cyberattack” captured by Sandbox

Article

Article

Article

ArticleVulnerable driver: lesson almost learned. How not to use a driver to execute code with kernel privileges.

Article

Article

Article

ArticleA Modern Hypervisor as a Basis for a Sandbox