Tek kullanımlık şifrelerin (OTP’ler) kullanıldığı iki faktörlü kimlik doğrulama (2FA) artık kimlik avı, sosyal mühendislik, hesap hırsızlığı ve diğer siber tehlikelere karşı her derde deva bir çözüm olarak görülmektedir. Söz konusu hizmet, oturum açma sırasında bir OTP talep ederek kullanıcı doğrulaması için ek bir koruyucu katman sağlar. Kod, doğrudan kullanıcının cihazındaki özel bir uygulamada oluşturulabilir, ancak ne yazık ki çok az kişi bir kimlik doğrulama uygulaması yükleme ve yapılandırma zahmetine girer. Bu nedenle, siteler genellikle bir metin, e-posta, anlık bildirim, anlık mesaj veya hatta sesli arama şeklinde bir doğrulama kodu gönderir.

Sınırlı bir süre için geçerli olan bu kod, güvenliği önemli ölçüde artırsa da sihirli bir değnek değildir: 2FA ile bile kişisel hesaplar OTP botlarına (kullanıcıları sosyal mühendislik yoluyla OTP’lerini vermeleri için kandıran otomatik yazılımlar) karşı savunmasız kalmaya devam eder.

Peki bu botlar kimlik avında nasıl bir rol oynar ve nasıl çalışır? Detaylar için okumaya devam edin…

OTP botları nasıl çalışır?

Bir web tarayıcısındaki kontrol paneli veya Telegram aracılığıyla kontrol edilen bu botlar, bankalar gibi meşru kuruluşları taklit ederek, kurbanı gönderilen bir OTP’yi ifşa etmesi için kandırmayı amaçlar. Olaylar şöyle gelişir:

- Dolandırıcı, kurbanın giriş bilgilerini (parola dâhil) elde ettikten sonra (bu işlemin nasıl yapıldığını aşağıda anlatıyoruz) kurbanın hesabına giriş yapar ve bir OTP girmesi istenir.

- Kurban OTP’yi telefonuna alır.

- OTP botu kurbanı arar ve önceden kaydedilmiş bir sosyal mühendislik senaryosu kullanarak alınan kodu girmesini ister.

- Masum kurban, görüşme sırasında kodu telefonuna girer.

- Kod, saldırganın Telegram botuna iletilir.

- Dolandırıcı, kurbanın hesabına erişim kazanır.

OTP botunun temel işlevi kurbanı aramaktır ve dolandırıcılığın başarısı botun ne kadar ikna edici olduğuna bağlıdır zira OTP’lerin ömrü kısadır, bu nedenle bir telefon görüşmesi sırasında geçerli bir kod elde etme şansı diğer yollardan çok daha yüksektir. Bu nedenle OTP botları, çağrı parametrelerinde ince ayar yapmak için çok sayıda seçenek sunar.

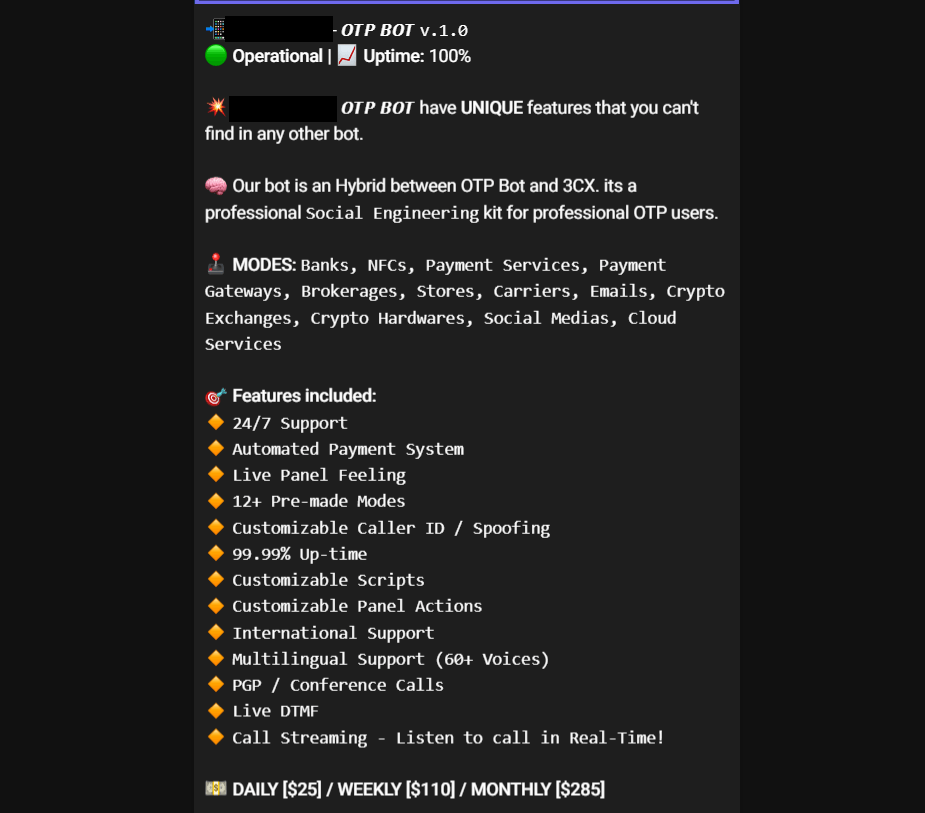

Bu OTP botu; birden fazla dilde hazırlanmış ve özelleştirilmiş komut dosyaları, 12 çalışma modu ve hatta 7/24 teknik destek gibi bir düzineden fazla özelliğe sahiptir.

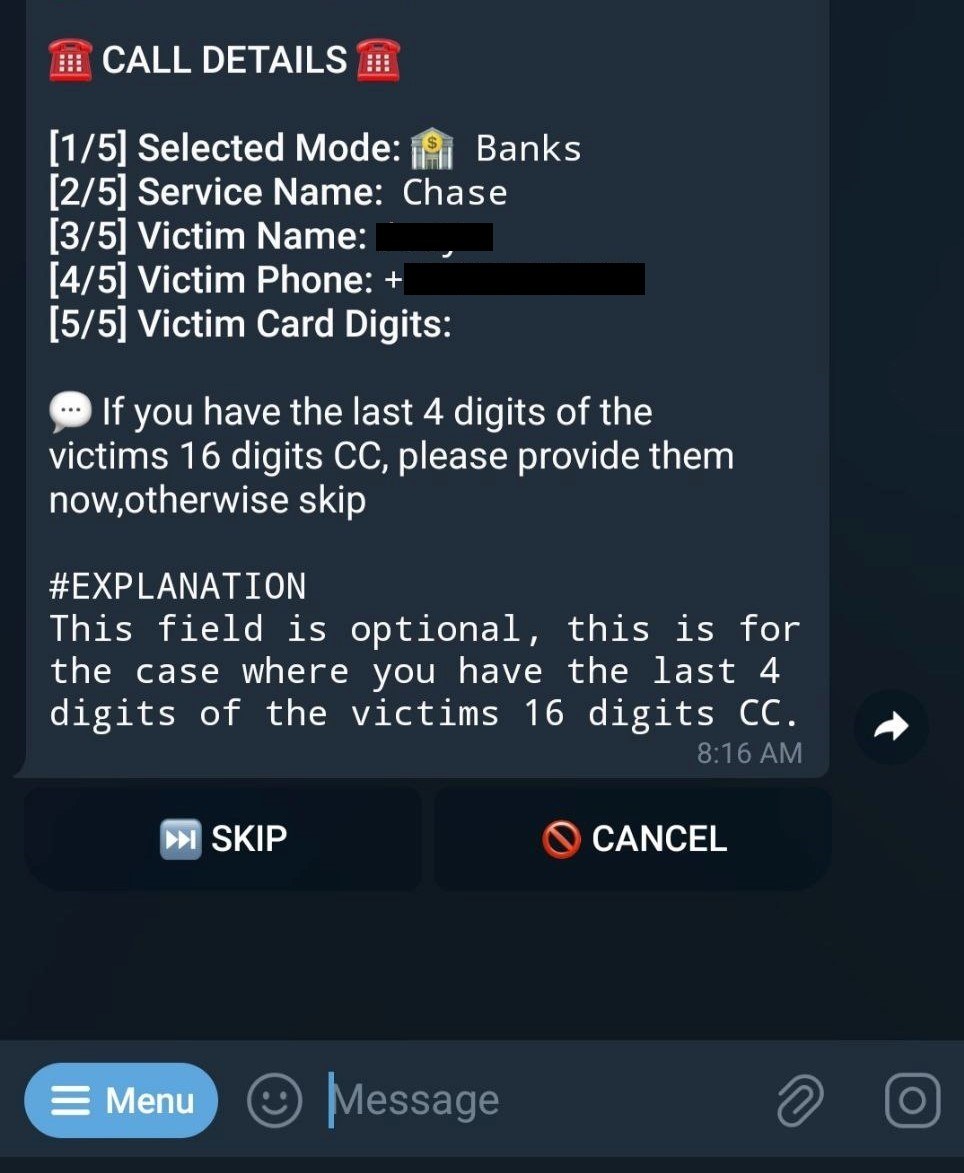

OTP botları bir sektördür, bu nedenle dolandırıcılar işe ilk olarak kriptoda haftalık 420 dolara mal olan bir abonelik satın alarak başlarlar. Daha sonra botu kurbanın adı, numarası ve banka bilgileriyle beslerler ve taklit etmek istedikleri kuruluşu seçerler.

Dolandırıcılar, inandırıcılık için, kurbanın telefonunda görüntülenen ve aramanın geldiği görünen telefon numarasını belirterek yanıltma işlevini etkinleştirebilir. Ayrıca botun dilini ve hatta sesini bile özelleştirebilirler. Tüm sesler yapay zeka tarafından üretilir, bu nedenle örneğin OTP botu İngilizceyi Hint aksanıyla veya Kastilya İspanyolcasıyla “konuşabilir”. Bir arama sesli mesaja yönlendirilirse, bot telefonu kapatması gerektiğini bilir. Ve her şeyin doğru yapılandırıldığından emin olmak için, dolandırıcılar bir saldırı başlatmadan önce kendi test numaralarını arayarak OTP bot ayarlarını kontrol edebilirler.

Bazı OTP botları, kurbanın aramanın gerçek olduğuna inanması ihtimalini güçlendirmek için, numarayı çevirmeden önce yaklaşan arama hakkında bir kısa mesaj uyarısı gönderebilir. Bu, hedefin dikkatini dağıtır çünkü ilk bakışta şüpheli bir şey yoktur: “Bankadan” gelecek bir aramayla ilgili bir metin bildirimi alırsınız ve birkaç dakika sonra da ararlar, bu bir aldatmaca olamaz, değil mi? Ama ne yazık ki öyledir.

Bir arama sırasında bazı botlar yalnızca OTP değil, banka kartı numarası ve son kullanma tarihi, güvenlik kodu veya PIN, doğum tarihi, belge ayrıntıları gibi başka veriler de talep edebilir.

OTP botlarının iç işleyişini daha derinlemesine incelemek için Securelist raporumuza göz atın.

Yalnızca botla değil

OTP botları 2FA’yı atlamak için etkili araçlar olsa da, kurbanın kişisel verileri olmadan tek başlarına işe yaramazlar. Saldırganların hesaba erişim sağlamak için en azından kurbanın kullanıcı adı, telefon numarası ve parolasına ihtiyaçları vardır. Ancak hedef hakkında ne kadar çok bilgiye sahip olurlarsa (tam ad, doğum tarihi, adres, e-posta, banka kartı bilgileri), onlar için o kadar iyi olur. Bu veriler çeşitli yollarla elde edilebilir:

- Karanlık ağdan: Bilgisayar korsanları düzenli olarak veritabanlarını karanlık ağda satışa çıkararak dolandırıcıların parolalar, banka kartı numaraları ve diğer veriler gibi giriş bilgilerini satın almasına olanak tanır. Çok yeni olmayabilirler, ancak çoğu kullanıcı ne yazık ki parolalarını yıllarca değiştirmez ve diğer bilgiler zaten daha da uzun süre geçerliliğini korur. Bu arada, Kaspersky Premium telefon numaranızı veya e-posta adresinizi içeren herhangi bir veri ihlalini, Kaspersky Password Manager ise parolaların ele geçirilme olaylarını anında size bildirir.

- Açık kaynaklı istihbarattan: Bazen veri tabanları “normal” web üzerinden kamuya sızdırılmakta, ancak medyada yer almaları nedeniyle hızla güncelliğini yitirmektedir. Örneğin, müşteri veri ihlalini keşfeden bir şirketin standart uygulaması, sızan tüm hesapların parolalarını sıfırlamak ve kullanıcılardan bir sonraki girişlerinde yeni bir parola oluşturmalarını istemektir.

- Kimlik avı saldırısı yoluyla: Bu yöntemin diğerlerine göre yadsınamaz bir avantajı vardır: Kimlik avı gerçek zamanlı olarak gerçekleşebildiği için kurbanın verilerinin güncel olduğu garantidir.

Kimlik avı kitleri (phishkit), dolandırıcıların kişisel verileri toplamak için otomatik olarak ikna edici sahte web siteleri oluşturmasına olanak tanıyan araçlardır. Zamandan tasarruf sağlarlar ve siber suçluların ihtiyaç duydukları tüm kullanıcı bilgilerini tek bir saldırıda toplamalarına izin verirler (bu durumda OTP botları kimlik avı saldırısının sadece bir parçasıdır).

Örneğin, çok aşamalı bir kimlik avı saldırısı şu şekilde gerçekleşebilir: Kurban, sözde bir banka, mağaza veya başka bir kuruluştan kişisel hesap verilerini güncellemeye davet eden bir mesaj alır. Bu mesajın ekinde bir kimlik avı bağlantısı bulunmaktadır. Beklenti, orijinaliyle neredeyse aynı olan bir siteye girdikten sonra kurbanın giriş bilgilerini girmesi ve kimlik avcılarının da bu bilgileri çalmasıdır. Ve saldırganlar bunları doğrudan kurbanın gerçek hesabına giriş yapmak için kullanacaklardır.

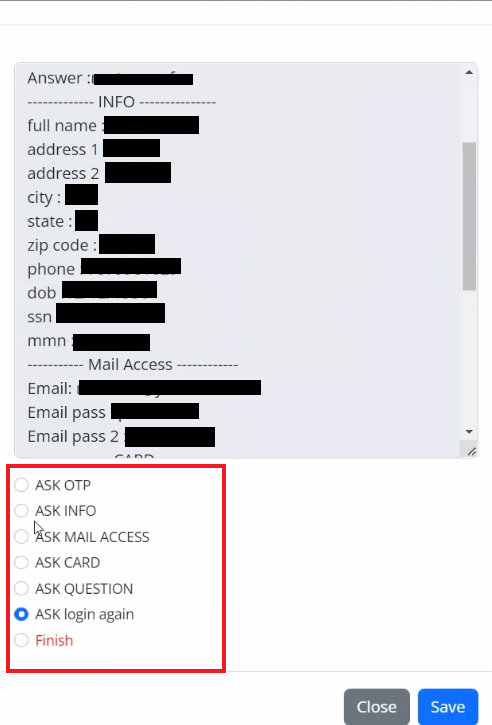

Hesap 2FA korumalıysa, dolandırıcılar kimlik avı kiti kontrol paneline, kimlik avı sitesinde bir OTP giriş sayfası görüntülemesi için komut verir. Kurban kodu girdiğinde, kimlik avcıları gerçek hesaba tam erişim elde eder ve örneğin banka hesaplarını boşaltabilirler.

Ama iş bununla bitmez. Dolandırıcılar, mümkün olduğunca fazla kişisel bilgi alma fırsatını değerlendirerek, kullanıcıya zorunlu bir gereklilik olarak “kimlik bilgilerini onaylaması” için baskı yapar. Saldırganlar kontrol paneli aracılığıyla e-posta adresi, banka kartı numarası ve diğer hassas verileri gerçek zamanlı olarak talep edebilirler. Bu bilgiler kurbanın diğer hesaplarına saldırmak için kullanılabilir. Örneğin, kurbanın posta kutusuna ele geçirilen parolayla erişmeyi deneyebilirler. Sonuçta pek çok insan aynı parolayı tüm hesapları için olmasa da birçok hesap için tekrar kullanır! E-postaya erişim sağladıktan sonra, saldırganlar gerçekten kasaya girmiş olurlar ve örneğin, posta kutusu şifresini değiştirebilirler ya da posta kutusu içeriğinin kısa bir analizinden sonra bu adrese bağlı diğer tüm hesaplar için parola sıfırlama talebinde bulunabilirler.

Hesaplarınızı nasıl güvende tutabilirsiniz?

- Hem sizin hem de ailenizin e-posta adresleri ve telefon numaralarıyla bağlantılı hesaplarınızı etkileyen veri sızıntılarını otomatik olarak taramak için her zaman Kaspersky Premium kullanın. Bir ihlal tespit edildiğinde, uygulamanın tavsiyelerine uyun (en azından parolanızı hemen değiştirin).

- Durup dururken bir OTP alırsanız dikkatli olun. Birisi sizi hacklemeye çalışıyor olabilir. Bu durumda ne yapılacağına ilişkin ayrıntılar için talimatlarımıza bakın.

- Kaspersky Password Manager ile tüm hesaplarınız için güçlü ve benzersiz parolalar oluşturun. Dolandırıcılar parolanızı bilmedikleri sürece OTP botları ile size saldıramazlar, bu nedenle karmaşık parolalar oluşturun ve bunları güvenli bir şekilde saklayın.

- Kişisel verileri veya OTP’yi girmek için bir bağlantı içeren bir mesaj alırsanız, URL’yi iki kez kontrol edin. Dolandırıcıların en sevdiği numaralardan biri, adres çubuğunda sadece birkaç karakter değiştirerek sizi bir kimlik avı sitesine yönlendirmektir. Herhangi bir hassas veri girmeden önce gerçek bir sitede olduğunuzu doğrulamak için her zaman bir dakikanızı ayırın. Bu arada, korumamız tüm kimlik avı yeniden yönlendirme girişimlerini engeller.

- OTP’lerinizi asla kimseyle paylaşmayın veya bir arama sırasında telefonunuzun tuş takımına girmeyin. Bankaların, mağazaların veya hizmetlerin yasal çalışanlarının ve hatta emniyet güçlerinin asla OTP’nizi istemeyeceğini unutmayın.

- Oyunda bir adım önde olun. Siber ortamdaki hayatınızı daha güvenli hale getirmek için blogumuza abone olun.

dolandırcılık

dolandırcılık

İpuçları

İpuçları