Çevrimiçi ortamda anonim kalma arzusu internetin kendisi kadar eskidir. Geçmişte kullanıcılar bir takma adın arkasına saklanarak yerel forumlarda komşularını dokunulmaz bir şekilde kötüleyebileceklerine inanıyorlardı. Artık bu tür troller saniyeler içinde tespit edilebiliyor. O ilk günlerden bu yana teknoloji kuantum sıçraması yaptı; dağıtık ağlar, anonim tarayıcılar ve diğer gizlilik araçları ortaya çıktı. On yıl önce eski NSA yüklenicisi Edward Snowden tarafından yoğun bir şekilde tanıtımı yapılan bu araçlardan biri, “The Onion Router”ın kısaltması “TOR” olarak bilinen Tor Browser’dır.

Ancak günümüz dünyasında Tor gerçekten tam bir anonimlik sağlayabilir mi? Sağlayamıyorsa anonimliği tamamen unutmalı ve Google Chrome gibi normal bir tarayıcıya mı bel bağlamalıyız?

Tor, kullanıcıları nasıl anonimleştirilir?

Tor’a yeterince aşina değilseniz; tarayıcının anonimliği nasıl sağladığı, kimlerin buna ihtiyacı olduğu ve insanların genellikle dark web’de ne yaptığı gibi bazı yaygın soruları yanıtladığımız eski bir makalemize göz atabilirsiniz. En kısa tanımla Tor, kullanıcı trafiğini düğüm adı verilen dağıtılmış bir sunucu ağı üzerinden anonimleştirir. Tüm ağ trafiği, iletişim halindeki iki bilgisayar arasında bir dizi düğümden geçerken tekrar tekrar şifrelenir. Hiçbir düğüm, bir veri paketinin hem kaynak hem de hedef adreslerini bilemez ve paketin içeriğine erişemez. Bu kısa giriş sonrası asıl konumuz olan anonimlik meraklılarının karşılaştığı gerçek güvenlik tehditlerine dönelim.

Eylül ayında Alman istihbarat servisleri bir Tor kullanıcısını tespit etti. Bunu nasıl yaptılar? Başarılarının anahtarı, “zamanlama analizi” adı verilen yöntemle elde edilen verilerdi.

Peki bu analiz nasıl çalışır? Kolluk kuvvetleri Tor çıkış düğümlerini (trafiği hedefine gönderen zincirlerdeki son düğümler) izler. Yetkililer ne kadar çok Tor düğümünü izlerse, bağlantılarını gizleyen bir kullanıcının bu izlenen düğümlerden birini kullanma olasılığı o kadar artar. Kolluk kuvvetleri daha sonra tek tek veri paketlerini zamanlayarak ve bu bilgileri İSS verileriyle ilişkilendirerek, tüm Tor trafiği birden çok kez şifrelenmiş olsa bile anonim bağlantıları son Tor kullanıcısına kadar izleyebilir.

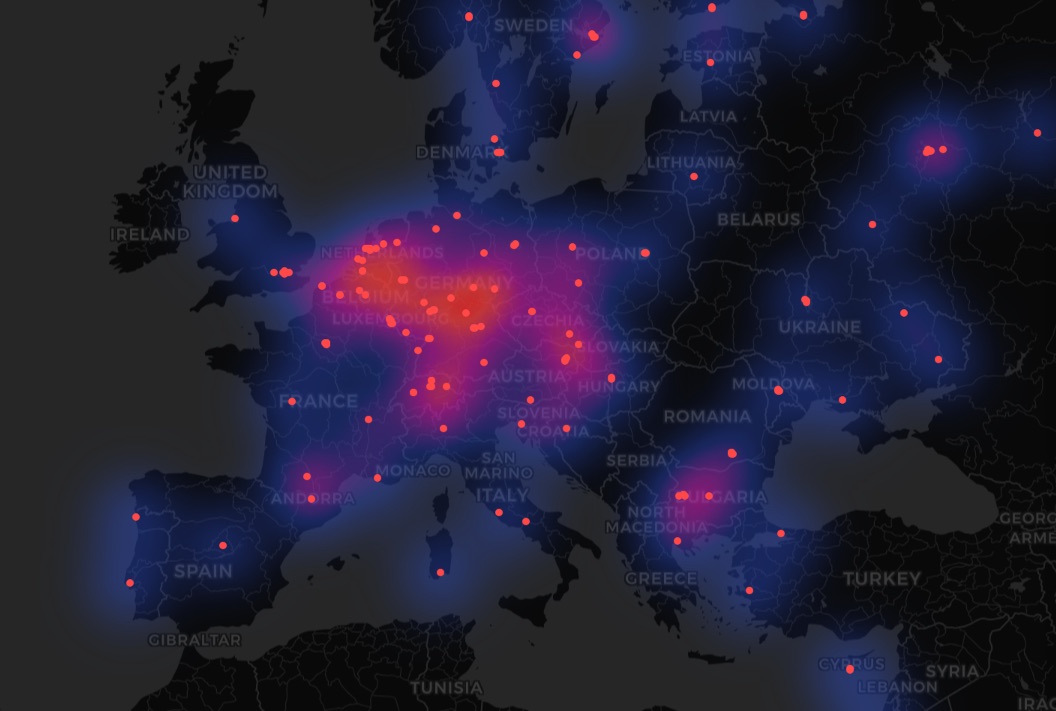

Yukarıda anlatılan ve bir çocuk cinsel istismarı platformunun yöneticisinin tutuklanmasına yol açan operasyon, kısmen Almanya’nın en yüksek sayıda Tor çıkış düğümüne (yaklaşık 700) ev sahipliği yapması nedeniyle mümkün oldu. Hollanda yaklaşık 400 ile ikinci sırada, ABD ise yaklaşık 350 ile üçüncü sırada yer almaktadır. Diğer ülkelerde bu sayı birkaç ila birkaç düzine arasında değişmektedir. Bu üst düzey “çıkış düğümü” ülkeleri arasındaki uluslararası işbirliği, çocuk cinsel istismarı suçlusunun anonim hale getirilmesinde önemli bir rol oynamıştır. Mantıksal olarak, bir ülkede ne kadar çok düğüm varsa, o kadar çok düğüm devlet tarafından izlenebilir ve suçluların yakalanma olasılığı artar.

Almanya ve Hollanda, Tor çıkış düğümlerinin sayısı bakımından yalnızca Avrupa’da değil, dünya genelinde de lider konumdadır. Kaynak

Tor Project, tarayıcılarının güvenliğini tartışan bir blog yazısı ile tartışmalara yanıt verdi. Sonuç olarak Tor hala güvenliydi ve anonimliği kaldırılan kişi bir suçluydu (yetkililer yoksa neden peşine düşsün ki?), Tor’un eski bir sürümünü ve Ricochet mesajlaşma uygulamasını kullanıyordu. Ancak Tor, dava dosyalarına erişim izni verilmediğini, bu nedenle kendi tarayıcılarının güvenliğine ilişkin yorumlarının kesin olmayabileceğini belirtti.

Bu tip bir hikaye yeni değil zira saldırıların zamanlaması sorunu; Tor Project, istihbarat kurumları ve araştırmacılar tarafından uzun zamandır biliniyor. Bu nedenle, saldırı yöntemi iyi bilinmesine rağmen, gelecekte zamanlama analizi yoluyla daha fazla suçlunun tespit edilmesi mümkündür ve büyük olasılıkla da tespit edilecektir. Ancak bu yöntem tek yöntem değil; 2015 yılında uzmanlarımız Tor kullanıcılarına saldırmanın diğer yollarını detaylandıran kapsamlı bir araştırma yaptı. Bu yöntemlerden bazıları, söz konusu çalışmada sunulan biçimiyle güncelliğini yitirmiş olsa da, bu saldırıların ilkeleri değişmemiştir.

“Genellikle Tor ile bile mükemmel bir anonimliğe sahip olmak imkansızdır.”

Bu ifade Tor Browser destek sayfasının “Tor kullanırsam tamamen anonim olur muyum?” bölümünün açılışıdır. Burada geliştiriciler ipuçları verir, ancak bu ipuçları en iyi ihtimalle sadece anonim kalma şansını artırabilir:

- Web formları aracılığıyla hangi bilgileri paylaştığınızı kontrol edin: Kullanıcıların sosyal ağlardaki kişisel hesaplarına giriş yapmamaları ve gerçek isimlerini, e-posta adreslerini, telefon numaralarını ve diğer benzer bilgilerini forumlarda paylaşmamaları tavsiye edilir.

- Tor üzerinden torrent kullanmayın: Torrent programları genellikle proxy ayarlarını atlar ve doğrudan bağlantıları tercih eder, bu da Tor dahil tüm trafiği anonimleştirebilir.

- Tarayıcı eklentilerini etkinleştirmeyin veya yüklemeyin: Bu tavsiye normal tarayıcılar için de geçerlidir, çünkü birçok tehlikeli eklenti vardır.

- Web sitelerinin HTTPS sürümlerini kullanın: Bu tavsiye aslında tüm internet kullanıcıları için geçerlidir.

- Tor üzerinden indirilen belgeleri internete bağlıyken açmayın: Tor Project, bu tür belgelerin kötü niyetli içeriklere sahip olabileceği konusunda uyarıyor.

Tüm bu önerilerle Tor Project aslında bir feragatname yayınlıyor: “Tarayıcımız anonimdir, ancak yanlış kullanırsanız yine de ifşa olabilirsiniz” ve bu aslında mantıklıdır; çevrimiçi anonimlik düzeyiniz yalnızca tarayıcının veya başka bir aracın teknik özelliklerine değil öncelikle bir kullanıcı olarak sizin eylemlerinize bağlıdır.

Tor destek sayfasında ilginç bir bölüm daha var: “Soğan yönlendirmeye karşı hangi saldırılar devam ediyor?” Özellikle zamanlama analizini kullanan olası saldırılardan “Tor’un böyle bir tehdit modeline karşı savunma yapmadığı” notuyla bahsediliyor. Bununla birlikte, Alman kullanıcının anonimliğinin kaldırılmasıyla ilgili bir gönderide, geliştiriciler, zamanlama saldırılarına karşı koruma sağlamak için tasarlanan Vanguard adlı bir eklentinin 2018’den beri Tor Browser’a ve Haziran 2022’den beri Ricochet-Refresh’e dahil edildiğini iddia ediyor. Bu tutarsızlık iki şeyden birine işaret ediyor: Tor Project ya belgelerini güncellemedi ya da biraz samimiyetsiz davranıyor. Her ikisi de sorun teşkil ediyor çünkü kullanıcıları yanlış yönlendirebilmektedirler.

Peki ya anonimlik?

Tor Browser’ın %100 anonimliği garanti edemeyeceğini unutmamak önemlidir. Aynı zamanda, benzer bir dağıtık düğüm ağı yapısı üzerine inşa edilmiş diğer araçlara geçmek anlamsızdır, çünkü bunlar da zamanlama saldırılarına karşı aynı ölçüde savunmasızdırlar.

Eğer yasalara saygılı bir bireyseniz ve anonim gezinmeyi sadece müdahaleci içeriksel reklamlardan kaçınmak, sevdikleriniz için gizlice hediye alışverişi yapmak ve benzeri zararsız amaçlar için kullanıyorsanız, herhangi bir normal tarayıcıdaki gizli gezinme modu size yeterli olacaktır. Bu mod elbette Tor ve benzerleriyle aynı düzeyde anonimlik sunmaz, ancak internette gezinmeyi biraz daha özel hale getirebilir. Sadece bu modun farklı tarayıcılarda nasıl çalıştığını ve sizi nelerden koruyup nelerden koruyamayacağını tam olarak anladığınızdan emin olun.

Ayrıca, tüm ev güvenlik çözümlerimiz Özel Tarama özelliğini de içermektedir. Bu özellik varsayılan olarak veri toplama girişimlerini algılar ve bunları bir raporda günlüğe kaydeder ancak engellemez. Veri toplamayı engellemek için Kaspersky uygulamasında Veri toplamayı engelle seçeneğini etkinleştirmeniz veya doğrudan tarayıcıda Kaspersky Protection eklentisini etkinleştirmeniz gerekir.

Bunun yanı sıra, korumamız reklamları engelleyebilir, istenmeyen uygulamaların gizlice yüklenmesini önleyebilir, takipçi yazılımları ve reklam yazılımlarını tespit edip kaldırabilir ve işletim sistemindeki etkinliğinizin izlerini kaldırabilir. Bu arada, özel bileşen Güvenli Para, tüm finansal işlemleri izole bir ortamda korumalı bir tarayıcıda gerçekleştirerek ve diğer uygulamaların panoya yetkisiz erişim sağlamasını veya ekran görüntüsü almasını önleyerek maksimum koruma sağlar.

Çift VPN

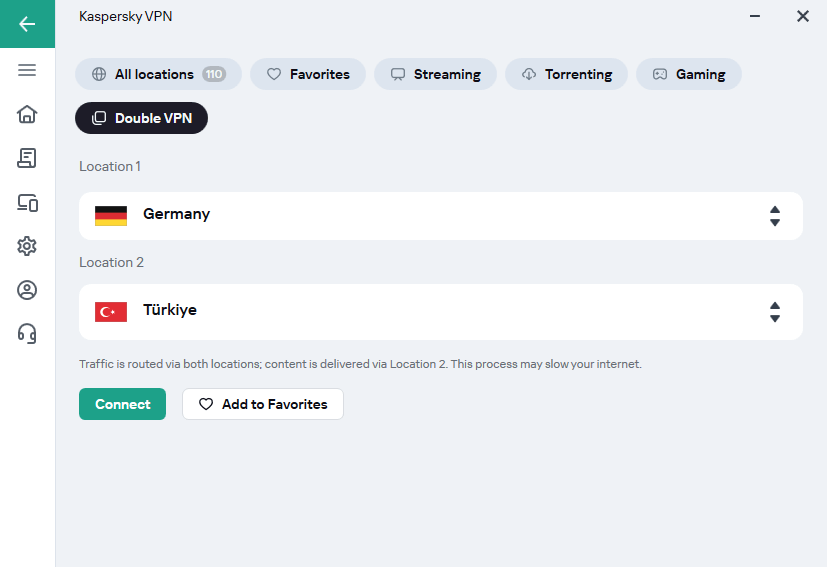

Ayrıca Çift VPN’i (çoklu atlama olarak da bilinir) destekleyen Kaspersky VPN hizmetlerini kullanarak internette anonim kalabilirsiniz. Adından da anlaşılacağı gibi, bu teknoloji dünyanın farklı yerlerinde iki VPN sunucusundan oluşan bir zincir oluşturmanıza olanak tanır: Trafiğiniz önce bir aracı sunucudan, sonra da diğerinden geçer. Kaspersky VPN Secure Connection‘daki Çift VPN, iç içe şifreleme kullanır; istemci ve hedef sunucu arasındaki şifreli tünel, istemci ve aracı sunucu arasındaki ikinci bir şifreli tünelin içinde çalışır. Her iki durumda da şifreleme yalnızca istemci tarafında gerçekleştirilir ve verilerin şifresi aracı sunucuda çözülmez. Bu, ek bir güvenlik ve anonimlik katmanı sağlar.

Çift VPN, Kaspersky VPN Secure Connection‘ın Windows ve Mac sürümlerinin kullanıcıları tarafından kullanılabilir. Çift VPN‘i etkinleştirmeden önce, uygulama ayarlarında Catapult Hydra protokolünün seçili olduğundan emin olun: Ana → Ayarlar (dişli simgesi) → Protokol → Otomatik olarak seç, veya Catapult Hydra.

Bundan sonra, Çift VPN’i etkinleştirebilirsiniz:

- Ana uygulama penceresini açın.

- VPN sunucularının konumlarının listesini açmak için Konum açılır menüsüne tıklayın.

- Çift VPN kategorisine tıklayın.

- İki konum seçin ve Bağlan‘a tıklayın.

Favorilere Ekle düğmesine tıklayarak Çift VPN sunucu çiftinizi Favorilere ekleyebilirsiniz.

Tebrikler! Artık trafiğiniz normalden daha güvenli bir şekilde şifrelenecek! Fakat bu trafik şifreleme yöntemlerinin yasa dışı faaliyetler için tasarlanmadığını unutmayın. Çift VPN, kişisel bilgilerinizi veri toplayan sitelerden gizlemenize, istenmeyen reklamlardan kaçınmanıza ve mevcut konumunuzda bulunmayan kaynaklara erişmenize yardımcı olur.

Tor

Tor

İpuçları

İpuçları