Siber güvenlik ayı dün sona erdi. Ancak bu durum, en güncel siber güvenlik haberlerini ve trendlerini takip etmeyi bırakmamız gerektiği anlamına gelmez. Kasım ayının ilk gönderisinde endüstriyel kontrol sistemlerine odaklanacağız. Bu sistemlerin ne olduğunu bilmenin öneminden ve güvenliklerini nasıl sağlayabileceğimizden bahsedeceğiz.

Daha önce ICS konusu hakkında birkaç makale yazmıştık. Ancak bu gönderide, daha geniş bir okuyucu kitlesi için konuya daha genel bir çerçeveden bakmak istedik. Bu amaçla Kasperksy Lab’de kritik altyapı koruma için iş geliştirme uzmanı Matvey Voytov ile bir araya geldik.

ICS nedir?

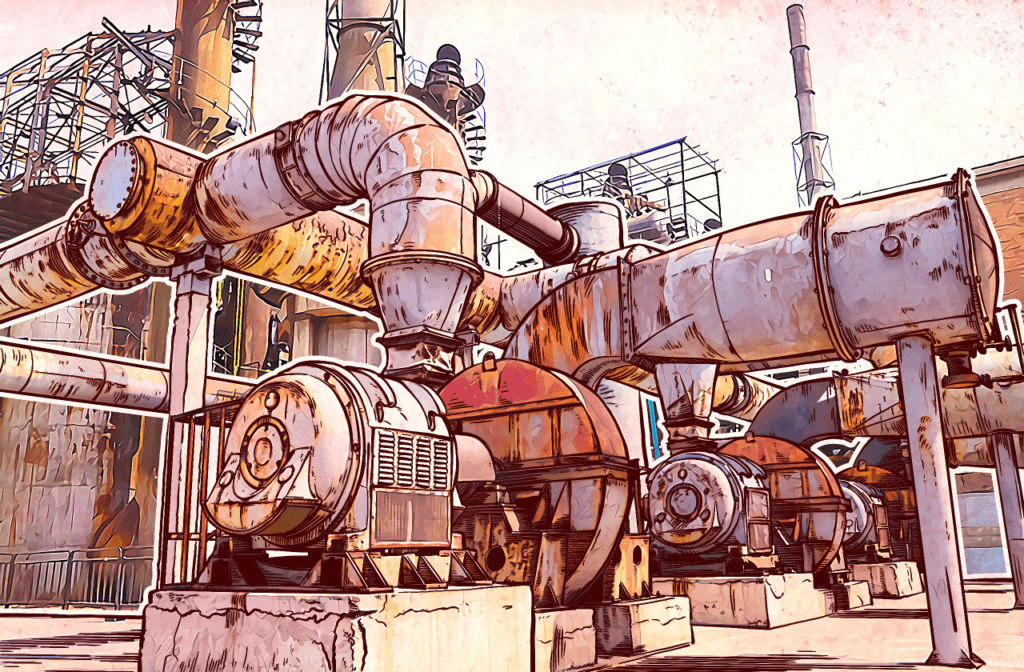

ICS, endüstriyel kontrol sistemlerinin kısaltmasıdır. Temelde, veri tabanlı kontrol ve gözetleme sistemi (SCADA), dağıtılmış kontrol sistemleri (DCS) ve programlanabilir lojik kontrolörler (PLC) gibi farklı bilgi sistemleri ve teknolojilerini kapsayan genel bir terimdir. ICS’nin temel amacı, endüstriyel proseslerin yönetimini ve kontrolünü sağlamaktır. Geleneksel bilgi sistemleri (ERP, iş birliği, posta sunucusu, işletim sistemi vb.) bilgiyi yönetirken, ECS fiziksel prosesleri yönetir. Bu nedenle bu tür sistemler siber fiziksel sistemler olarak da adlandırılır. ICS’ler petrol ve gaz, enerji nakil hatları şebekesi, üretim, akıllı binalar ve şehirler gibi birçok endüstride yaygın olarak kullanılmaktadır.

Bu sistemlerin başına gelebilecek en kötü şey nedir?

En kötü durum senaryosu endüstriyel proseslerin aksamasıdır. Bu durum, endüstriyel nesnenin önemine bağlı olarak para kaybına (üretim tesisindeki arıza süresi) veya gerçek hayatta fiziksel zararlara neden olabilir. 2014 yılında Almanya’da böyle bir olay gerçekleşti: Çelik üretim tesisine yapılan bir hacker saldırısı bir yüksek fırının kontrolünün kaybedilmesine sebep oldu. 2015 ve 2016 yıllarında ise Ukrayna’da enerji trafo merkezine düzenlenen saldırılar binlerce tüketicinin elektriğinin kesilmesine neden oldu.

Hangi sektörler bilgi sistemleri hakkında endişelenmelidir ve neden?

ICS korumasından bahsettiğimizde “bilgi güvenliği” yerine ” siber güvenlik” terimini kullanmalıyız. Çünkü genellikle bilginin değil siber fiziksel proseslerin korunmasını kastederiz.

Tüm kritik altyapılar risk altındadır. Ancak özellikle elektrik enerjisi üretimi, iletim ve dağıtım, her türlü kamu hizmeti, tüm petrol ve gaz akımları sektörlerinde dikkatli olunmalıdır. Bu tür hassas altyapıların yanı sıra “kritik olmayan” endüstriyel kuruluşlar da dış ağlara yüksek bağlanabilirlik nedeniyle siber saldırılara maruz kalır. Yakın zamanda yaptığımız bir araştırmada endüstriyel kuruluşların %54’ünün son 12 ay içinde birden fazla siber olay yaşadığı ortaya çıkmıştır.

Saldırı vektörleri ve saldırı türleri nelerdir?

Genel olarak ICS’nin iki büyük saldırı vektörü vardır. Siber suçlular, endüstriyel altyapılara dış sınır ağları aracılığıyla erişebilir (ör. kestirimci bakım için endüstriyel ağlarla veri alışverişi yapan ERP’ye sahip kurumsal ağlar) veya bir çalışanın ihmalkarlığını kullanarak ya da içeriden birine rüşvet vererek ICS etki alanına doğrudan sızabilir. Örneğin bir mühendis virüslü bir USB belleği veya kişisel cihazını hava boşluklu (air gapped) bir ağa bağlayabilir. Artık kritik altyapılar da dahil olmak üzere gerçekten hava boşluklu (air gapped) ağ sayısının çok az olduğunu unutmamak gerekir. Endüstriyel ağlardaki daha çok bağlanabilirlik, daha çok yanlış yapılandırmalar ve çalışanların farkındalığının düşük olmasından kaynaklanmaktadır. Çalışanlar istemeden hava boşlukları arasında köprü kurabilir. Altyapı modernizasyonu da bu konuda önemli bir rol oynar. Endüstriyel Nesnelerin İnterneti, saha cihazları düzeyinde bile endüstriyel ağların dışarıdan kullanılabilir olmasını gerektirir.

ICS ortamında bir olaya neden olan dört olası etken vardır.

- Endüstriyel ağa giren ve eski Windows bilgisayarları vuran genel kötü amaçlı yazılımlar. Örneğin, yakın zamandaki WannaCry ve ExPetr fidye yazılımları, dünya genelinde rastgele birçok endüstriyel birime zarar vermiştir.

- Stuxnet, Havex veya Industroyer gibi hedefli saldırılar, kötü amaçlı yazılım platformları ve ölüm zincirleri özellikle ICS’lere zarar vermek için tasarlanmıştır.

- Hiçbir hacker tekniği kullanmadan yalnızca ICS bilgileriyle endüstriyel kuruluşlara zarar veren kötü niyetli çalışanların dolandırıcılık faaliyetleri. Bu durum petrol ve gaz sektöründe çok yaygındır.

- ICS yazılım/donanım hataları ve yanlış yapılandırmalar.

Çözüm nedir?

Atılması gereken ilk ve en önemli adım endüstriyel birimlerde çalışan kişilerin siber güvenlik farkındalığını arttırmaktır. Saldırılar çoğunlukla bu çalışanlardan başlar. Siber güvenlik ve güvenlik eğitimleri her tür endüstriyel şirket için bir zorunluluktur.

Teknoloji açısından bakıldığında, geleneksel BT güvenlik çözümlerinin endüstriyel ağlar için uygun olmadığını anlamak gerekir. Geleneksel çözümler hatalı pozitiflere karşı yüksek bir tolerans, ciddi kaynak tüketimi ve sürekli internet bağlantısı gerekliliğiyle tasarlanır. Bu özellikler ICS’ye özgü bazı nitelikler için uygun değildir. Bu da, bir ICS ortamına geleneksel uç nokta koruması kurmayı son derece tehlikeli hale getirebilir ve endüstriyel proseslerin aksamasına yol açabilir.

Bu nedenle, yalnızca özel endüstriyel siber güvenlik çözümlerini kullanmak önemlidir. Bu çözümler, endüstriyel uç noktaların güçlendirilmesini (bu noktada uygulama beyaz listeleri oluşturmak bir zorunluluktur) ve endüstriyel proseslerin komut akışlarında anormallikleri tespit edebilen endüstriyel derin paket denetimi dahil olmak üzere endüstriyel ağların pasif olarak izlenmesini kapsar. Tabii ki bu çözümler Siemens, ABB ve Emerson şirketleri gibi endüstriyel otomasyon satıcıları tarafından onaylanmalıdır.

Kaspersy Lab’in ICS güvenliğini nasıl sağladığı konusunda daha fazla bilgi için lütfen Endüstriyel Siber Güvenlik sayfamızı ziyaret edin.

ICS

ICS

İpuçları

İpuçları