Neredeyse her bilgi güvenliği çözümü geliştiricisi, ürünlerinin fidye yazılımı saldırılarını engellediğini iddia ediyor. Bu doğru bir iddia: Hepsi bir yere kadar fidye yazılımlarına karşı koruma sağlıyor. Fakat bu koruma ne kadar güçlü? Kullanılan teknolojiler ne kadar etkili?

Bunlar içi boş sorular değil: Fidye yazılımlarına karşı kısmi koruma, şüpheli bir başarıdır. Bir çözüm, daha ilerleyen bir tehdidi bile durduramıyorsa, en azından kritik dosyaları güvende tuttuğunu nasıl garanti edebilir?

Bağımsız bir şirket olan AV-Test, bunu göz önünde bulundurarak, kullanıcıları gerçekte ne ölçüde koruduklarını belirlemek amacıyla 11 uç nokta koruma platformu ürününü 113 farklı saldırı karşısına çıkardı. AV-Test, test içinKaspersky Endpoint Security Cloud‘u seçti ve ürünümüz baştan sona kusursuz bir şekilde çalıştı. Testlerde üç senaryo kullanıldı:

Kullanıcı dosyalarının yaygın kullanılan fidye yazılımlarına karşı korunması

İlk test senaryosu, en tipik fidye yazılımı saldırısı olan kurbanın bilgisayarında kötü amaçlı yazılım çalıştırılmasını ve kötü amaçlı yazılımın yerel dosyalara erişmeye çalışmasını canlandırıyordu. Testin olumlu sonuçlanması, tehdidin etkisiz hale getirildiği (yani, tüm kötü amaçlı yazılım dosyalarının silindiği, işlemlerin yürütülmesinin durdurulduğu, sistemde yer edinme girişimlerinin engellendiği), her bir kullanıcı dosyasının şifrelenmemiş ve erişilebilir olduğu anlamına geliyordu. AV-Test, bu senaryoda şu 20 fidye yazılımı ailesiyle toplam 85 test gerçekleştirdi: conti, darkside, fonix, limbozar, lockbit, makop, maze, medusa (ako), mountlocker, nefilim, netwalker (diğer adıyla mailto), phobos, PYSA (diğer adıyla mespinoza), Ragnar Locker, ransomexx (diğer adıyla defray777), revil (diğer adıyla Sodinokibi veya Sodin), ryuk, snatch, stop, ve wastedlocker.

Bu senaryoda, neredeyse her güvenlik çözümü mükemmel bir iş çıkardı ki testte iyi bilinen kötü amaçlı yazılım aileleri kullanıldığı için bu pek de şaşırtıcı bir sonuç değildi. Sonraki senaryolar ise daha zorluydu.

Uzaktan şifrelemeye karşı koruma

İkinci senaryoda, korumaya sahip makinede yerel ağ üzerinden erişilebilen dosyalar bulunuyordu ve saldırı aynı ağdaki başka bir bilgisayardan gerçekleştirildi (diğer bilgisayarda hiçbir güvenlik çözümü yoktu, bu da saldırganların kötü amaçlı yazılımı çalıştırma, yerel dosyaları şifreleme ve ardından komşu ana bilgisayarlarda erişilebilir bilgileri arama özgürlüğüne sahip olmasını sağlıyordu). Testte kullanılan kötü amaçlı yazılım aileleri ise şunlardı: avaddon, conti, fonix, limbozar, lockbit, makop, maze, medusa (ako), nefilim, phobos, Ragnar Locker, Ransomexx (diğer adıyla defray777), revil (diğer adıyla Sodinokibi veya Sodin), ve ryuk.

Yerel dosyaları değiştiren bir sistem işlemi olduğunu gören ancak kötü amaçlı yazılımın başlatılmasını fark edemeyen güvenlik çözümü, kötü amaçlı işlemin veya onu başlatan dosyanın güvenirliğini kontrol edemedi veya dosyayı tarayamadı. Görünen o ki, teste katılan 11 çözümden yalnızca üçü bu tür saldırılara karşı bir koruma sağladı ve yalnızca Kaspersky Endpoint Security Cloud bununla mükemmel bir şekilde başa çıktı. Üstelik Sophos’un ürünü vakaların %93’ünde tetiklenmiş olsa da, yalnızca %7’sinde kullanıcı dosyalarını tam olarak koruyordu.

Kavram kanıtı (proof-of-concept) fidye yazılımlarına karşı koruma

Üçüncü senaryoda ise, ürünlerin, daha önce karşılaşmasının mümkün olmadığı ve kötü amaçlı yazılım veri tabanlarında bulunması varsayımsal olarak bile söz konusu olmayan kötü amaçlı yazılımlarla nasıl başa çıkacağı test ediliyordu. Güvenlik çözümü, henüz bilinmeyen bir tehdidi yalnızca kötü amaçlı yazılımın davranışına tepki veren proaktif teknolojiler aracılığıyla tespit edebildiği için araştırmacılar, siber suçluların nadiren kullandığı yöntem ve teknolojileri barındıran 14 yeni fidye yazılımı örneğinin yanı sıra daha önce hiç görülmemiş bazı orijinal şifreleme teknikleri oluşturdular. İlk senaryoda olduğu gibi, testin başarıyla sonuçlanmasını, kurbanın makinesindeki tüm dosyaların bütünlüğünü korunması ve tehdidin tüm izlerini bilgisayardan tamamen kaldırılmasını içeren tehdit algılama ve engelleme olarak belirlediler.

Sonuçlar, bazıları ürünlerin (ESET ve Webroot) özel yapım kötü amaçlı yazılımları hiç algılamaması ile diğerlerinin daha iyi performans göstermesi (WatchGuard %86, TrendMicro %64, McAfee ve Microsoft %50) arasında farklılık gösteriyordu. %100 performans gösteren tek çözüm Kaspersky Endpoint Security Cloud oldu.

Test sonuçları

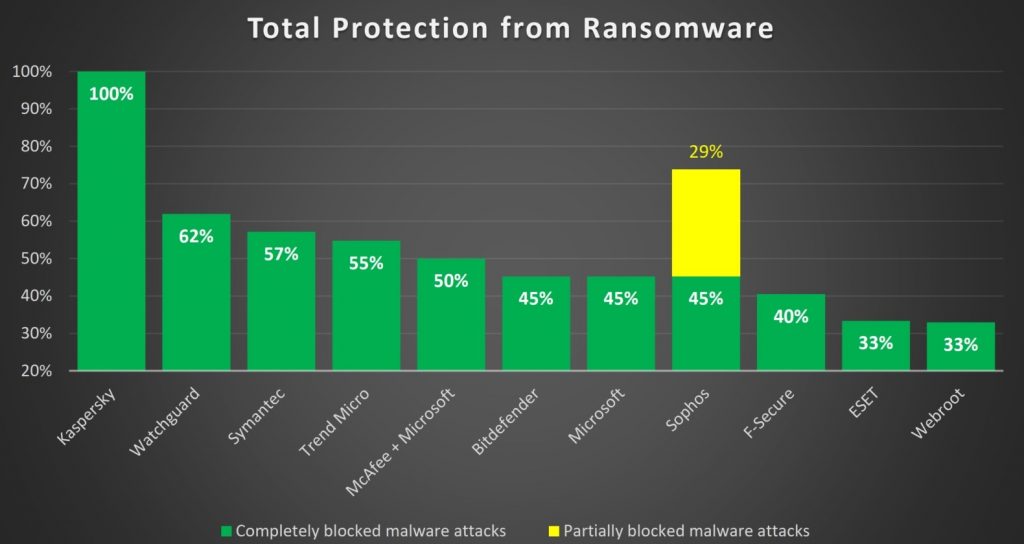

Özetle, Kaspersky Endpoint Security Cloud, AV-Test’in tüm senaryolarında rakiplerini geride bırakarak kullanıcıları hem bilinen hem de yeni oluşturulan tehditlere karşı korudu.

Her üç test senaryosuna ilişkin toplu sonuçlar.

Bu arada, ikinci senaryo pek beklenmedik bir gerçeği daha ortaya çıkardı: Kullanıcı dosyalarını koruyamayan ürünlerin çoğu tüm bunlara rağmen fidye notunun olduğu dosyalarını kaldırdı. Başarısızlık bir kenara, bu pek de iyi bir uygulama değildir; bu tür dosyalar, olay araştırmacılarının verileri kurtarmasına yardımcı olabilecek teknik bilgileri içerebilir.

Aşağıdaki formu doldurduktan sonra, testte kullanılan kötü amaçlı yazılımının (hem bilinen hem de test kullanıcıları tarafından oluşturulan) ayrıntılı bir açıklamasıyla birlikte raporun tam halini indirebilirsiniz.

Fidye Yazılımı

Fidye Yazılımı

İpuçları

İpuçları