SAS 2019 konferansındaki konuşmalardan bazılarında konu gelişmiş APT saldırıları değil, kötücül yazılımla mücadele eden araştırmacılarımızın günlük iş rutiniydi. Uzmanlarımız Boris Larin, Vlad Stolyarov ve Alexander Liskin “MS Office’e yapılan çok katmanlı sıfır gün saldırılarını yakalama” başlıklı bir çalışma hazırladılar. Bu çalışmanın başlıca odak noktası kötücül yazılım analizinde yararlandıkları araçlardı ama aynı zamanda bugünkü Microsoft Office tehdit manzarasına da dikkat çektiler.

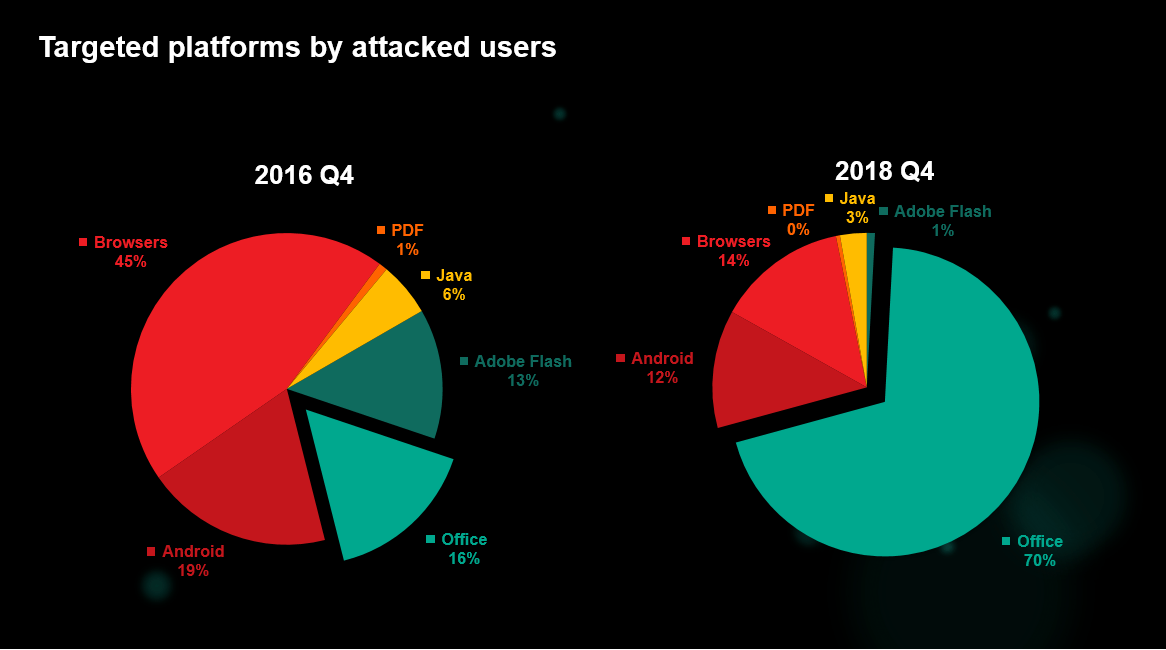

Tehdit manzarasında sadece iki yıl içinde meydana gelen değişiklikler dikkat çekicidir. Uzmanlarımız geçen yılın sonundan bu yana saldırıya uğrayan kullanıcıların hedeflenen platformlara göre dağılımını sadece iki yıl önceki durumla kıyasladı. Siber suçluların web tabanlı sistem açıkları yerine MS Office’teki sistem açıklarına yönelmiş olduklarını tespit ettiler ama bu değişim onları bile şaşırtacak boyuttaydı: Son birkaç ayda, saldırılardan %70’ten fazla oranda pay alan MS Office en çok hedeflenen platform oldu.

Geçen yıldan bu yana, MS Office’te birtakım sıfır gün saldırıları ortaya çıkmaya başladı. Bunlar genellikle hedefe yönelik saldırı olarak başlasa da en sonunda açığa çıkar ve kötü amaçlı bir belge oluşturucuyla bütünleşir. Ancak geri dönüş süresi önemli oranda kısalmıştır. Örneğin, denklem düzenleyicide uzmanımızın gördüğü ilk sistem açığı olan CVE-2017-11882 vakasında, kavram kanıtının yayınlandığı günle aynı tarihte devasa bir spam saldırısı başlatıldı. Bu durum diğer sistem açıkları için de geçerlidir. Bir sistem açığına dair teknik rapor yayınlandığı anda, ona dair bir istismarın kara borsaya düşmesi an meselesi olur. Yazılım hataları ise daha az karmaşık hale gelmiştir ve bazen de detaylı bir rapor bir siber suçlunun işe yarar bir saldırı hazırlamasına yeter de artar.

2018’de en çok istismar edilen sistem açıklarına göz atarsak açıkça görürüz ki: Kötücül yazılım yazanlar basit ve mantıksal yazılım hatalarını tercih eder. İşte bu nedenle CVE-2017-11882 ve CVE-2018-0802 numarası denklem düzenleyicisi açıkları MS Office’te en çok istismar edilen yazılım hataları olmuştur. Basit ifadeyle, güvenilirdirler ve son 17 yıl içinde piyasaya çıkan Word sürümlerinin tamamında işe yararlar. Ve en önemlisi de, bunların herhangi birinden yararlanmak için gelişmiş beceriler gerekmez. Bu nedenle denklem düzenleyici ikililerinde 2018’deki bir uygulamada olması muhtemel modern koruyucuların ve hafifleticilerin hiçbiri yoktu.

İlginç bir yan bilgi: En çok istismar edilen sistem açıklarının hiçbiri MS Office’in kendi bünyesinde değildir. Bu sistem açıkları daha çok ilgili bileşenlerde mevcuttur.

Neden sürekli böyle şeyler olur?

MS Office dikkate alınacak birçok karmaşık dosya formatının olduğu çok büyük bir saldırı yüzeyine sahip olmanın yanında Windows ile bütünleşik ve birlikte çalışan bir program. Ve güvenlik açısından en önemlisi de, Microsoft’un Office’i geliştirirken verdiği kararların çoğu şimdi göze pek doğru görünmüyor ama onları değiştirmek de geriye doğru uyumluluğa büyük zarar verir.

Sadece 2018’de, halihazırda istismar edilen çok sayıda sıfır gün sistem açığı bulduk. Bunlardan biri CVE-2018-8174 (the Windows VBScript Engine Remote Code Execution Vulnerability). Bu sistem açığı özellikle ilgi çekicidir çünkü sistem açığı aslında Internet Explorer’da olmasına rağmen istismar bir Word belgesinde görülmüştür. Ayrıntılar için bu Securelist makalesini inceleyebilirsiniz.

Sistem açıklarını nasıl buluyoruz

Kaspersky’nin uç noktalar için güvenlik ürünlerinde MS Office belgeleri aracılığıyla yayılan tehditlerin tespit edilmesi için çok gelişmiş sezgisel becerileri var. Bu özellik tespitin ilk katmanlarından biridir. Sezgisel motor belgelerde kullanılan tüm dosya formatlarını ve gizleme yöntemlerini tanır ve ilk savunma hattı görevini görür. Ama kötü amaçlı bir obje bulduğumuz zaman sadece bunun tehlikeli olduğunu belirlemekte kalmayız. Obje aynı zamanda ilave güvenlik katmanlarından geçer. Özellikle başarılı bulunan teknolojilerden biri, örneğin, kum havuzudur.

Kum havuzları bilgi güvenliği alanında güvenli olmayan bir ortamı güvenli olandan izole etmede, ya da tam tersi amaçla, sistem açıklarının istismar edilmesinin önüne geçmede ve kötü amaçlı kodları analiz etmede kullanılır. Bizim için kum havuzu şüpheli bir objeyi çok özellikli bir OS’nin olduğu sanal bir makinede çalıştıran ve objenin davranışlarına bakarak kötücül faaliyetini belirleyen bir kötücül yazılım tespit sistemidir. Birkaç yıl önce kendi altyapımızda kullanılmak üzere tasarlandı ve sonra da Kaspersky Anti Targeted Attack Platform dahil oldu.

Microsoft Office saldırganlar için çekici bir hedeftir ve öyle de kalacaktır. Saldırgınlar en kolay hedefleri seçer ve miras özellikler de istismar edilir. Bu yüzden firmanızı korumanız için çok sayıda CVE’yi tespit ederek etkinliklerini çoktan kanıtlamış olan çözümleri kullanmanızı öneririz.

SAS

SAS

İpuçları

İpuçları