Akıllı telefon galeriniz, güvenlik veya kolaylık için; belgeler, banka anlaşmaları veya kripto para cüzdanlarını kurtarmaya yarayan tohum cümleler gibi önemli bilgilerin fotoğraflarını ve ekran görüntülerini içerebilir. Tüm bu veriler, keşfettiğimiz SparkCat hırsızı gibi kötü niyetli bir uygulama tarafından çalınabilir. Bu kötü amaçlı yazılım şu anda kripto cüzdan verilerini çalmak için yapılandırılmıştır, ancak diğer değerli bilgileri çalmak için kolayca yeniden kullanılabilir.

İşin en kötü yanı, bu zararlı yazılımın resmi uygulama mağazalarına da girmiş olması ve virüslü uygulamaların yalnızca Google Play’den yaklaşık 250.000 kez indirilmiş olması. Kötü niyetli uygulamalar daha önce Google Play’de bulunmuş olsa da, App Store’da ilk kez bir hırsız Truva atı tespit edildi. Peki bu tehdit nasıl gerçekleşiyor ve kendinizi korumak için ne yapabilirsiniz?

Yasal uygulamalara kötü amaçlı eklentiler

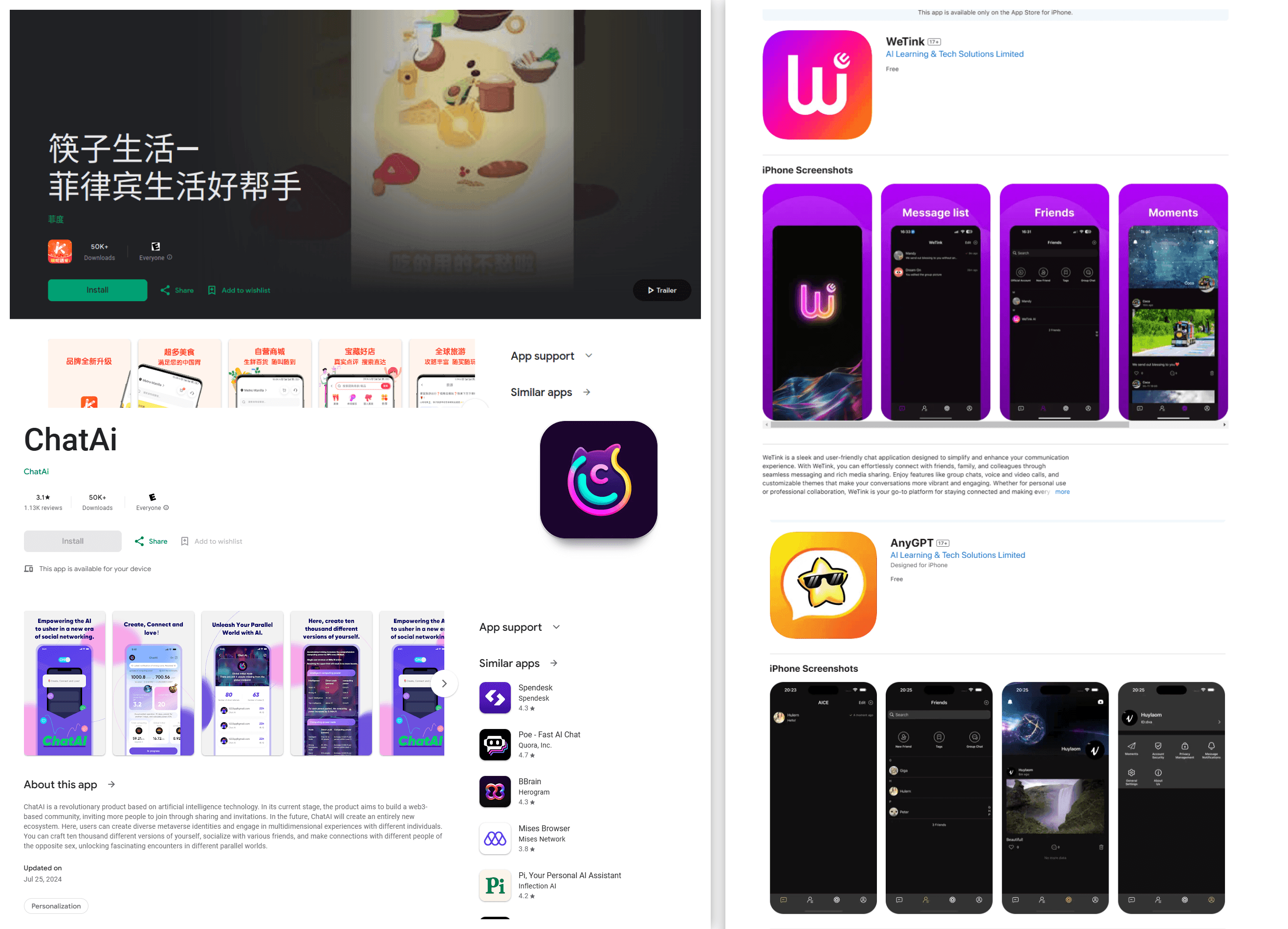

SparkCat’in zararlı bileşenlerini içeren uygulamalar iki kategoriye ayrılır: Biri; hepsi aynı geliştiriciye ait olan ve yapay zeka işlevi olduğunu iddia eden benzeri çok sayıda mesajlaşma uygulaması gibi açıkça yem olarak tasarlananlar ve diğeri yemek dağıtım hizmetleri, haber okuyucuları ve kripto cüzdan yardımcı programları gibi yasal uygulamalardır. Truva atı işlevinin bu uygulamalara nasıl girdiğini henüz bilmiyoruz. Bu durum, uygulamada kullanılan üçüncü taraf bir bileşene bulaşmış olan bir tedarik zinciri saldırısının sonucu olabilir. Geliştiriciler Truva atını kasıtlı olarak uygulamalarına yerleştirmiş de olabilirler.

SparkCat’i tespit ettiğimiz ilk uygulama, BAE ve Endonezya’da mevcut olan ComeCome adlı bir yemek dağıtım hizmetiydi. Virüslü uygulama hem Google Play’de hem de App Store’da bulundu.

Hırsız, akıllı telefonun galerisindeki fotoğrafları analiz eder ve bu amaçla virüs bulaşmış tüm uygulamalar galeriye erişim izni ister. Çoğu durumda, bu talep tamamen mantıklıdır. Örneğin, yemek dağıtım uygulaması ComeCome, bu sohbeti açtıktan hemen sonra bir müşteri destek sohbeti için erişim talep eder ve bu tamamen doğal görünür. Diğer uygulamalar, temel işlevlerini başlatırken galeri erişimi talep eder ve bu yine de zararsız görünür. Sonuçta, Messenger’da fotoğraf paylaşabilmek istersiniz, değil mi?

Ancak, kullanıcı belirli fotoğraflara veya tüm galeriye erişim izni verir vermez, kötü amaçlı yazılım ulaşabildiği tüm fotoğrafları incelemeye ve değerli bir şey aramaya başlar.

Yapay zeka destekli hırsızlık

Kedi ve gün batımı fotoğrafları arasında kripto cüzdan verilerini bulmak için Truva atı, evrensel bir makine öğrenimi kütüphanesi olan Google ML Kit’i temel alan yerleşik bir optik karakter tanıma (OCR) modülüne sahiptir.

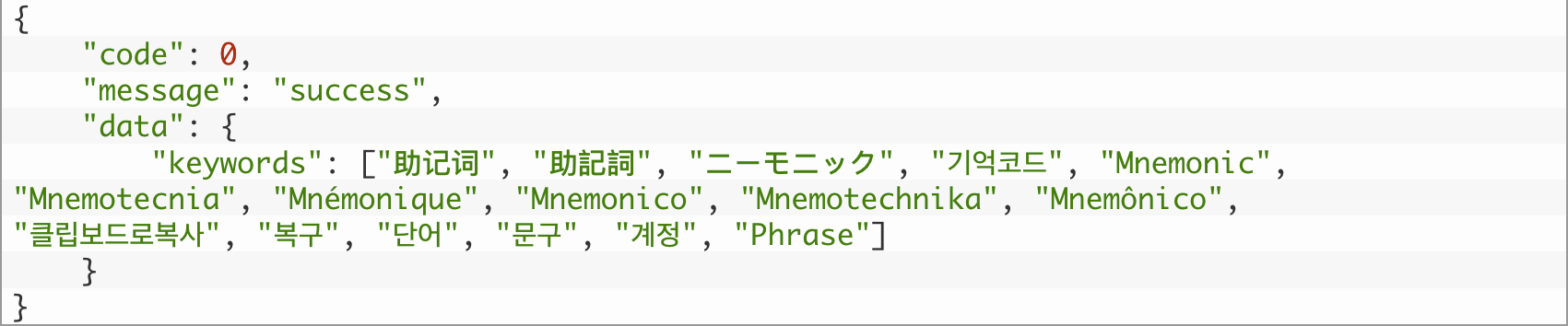

Cihazın dil ayarlarına bağlı olarak SparkCat; Latince, Korece, Çince veya Japonca olsun, fotoğraflardaki ilgili metinleri algılamak için eğitilmiş modelleri indirir. Bir görüntüdeki metni tanıdıktan sonra, Truva atı bunu komuta ve kontrol sunucusundan yüklenen bir dizi kuralla karşılaştırır. Listedeki anahtar kelimelere ek olarak (örneğin, “Mnemonic”), filtre, yedekleme kodlarındaki anlamsız harf kombinasyonları veya tohum cümlelerindeki belirli kelime dizileri gibi belirli kalıplar tarafından tetiklenebilir.

Analizimiz sırasında, Trojan’ın C2 sunucularından OCR araması için kullanılan anahtar kelimelerin bir listesini talep ettik. Siber suçlular, kripto cüzdanlarına erişimi kurtarmak için kullanılan ve anımsatıcı olarak bilinen ifadelerle açıkça ilgileniyor.

Truva atı, potansiyel olarak değerli metin içeren tüm fotoğrafları, tanınan metin ve görüntünün çalındığı cihaz hakkında ayrıntılı bilgilerle birlikte saldırganların sunucularına yükler.

Saldırının boyutu ve kurbanları

Google Play’de 10, App Store’da ise 11 kötü amaçlı uygulama tespit ettik. Yayımlandığı sırada, tüm kötü niyetli uygulamalar mağazalardan kaldırılmıştı. Sadece Google Play’den yapılan toplam indirme sayısı analiz sırasında 242.000’i aştı ve telemetri verilerimiz aynı kötü amaçlı yazılımın diğer sitelerden ve resmi olmayan uygulama mağazalarından da kullanılabildiğini gösterdi.

Etkilenen uygulamalar arasında hem Google Play hem de App Store’daki popüler teslimat hizmetleri ve yapay zeka destekli mesajlaşma programları yer alıyor.

SparkCat’in sözlüklerine bakılırsa, birçok Avrupa ve Asya ülkesindeki kullanıcılardan veri çalmak için “eğitilmiş”. Ayrıca kanıtlar, saldırıların en az Mart 2024’ten beri devam ettiğini gösteriyor. Bu kötü amaçlı yazılımın yazarları muhtemelen akıcı bir şekilde Çince konuşmaktadır. Bu konuda daha fazla ayrıntılı bilgi ve SparkCat’in teknik yönleri Securelist’teki kapsamlı raporda bulunabilir.

Kendinizi OCR Truva atlarından nasıl korursunuz?

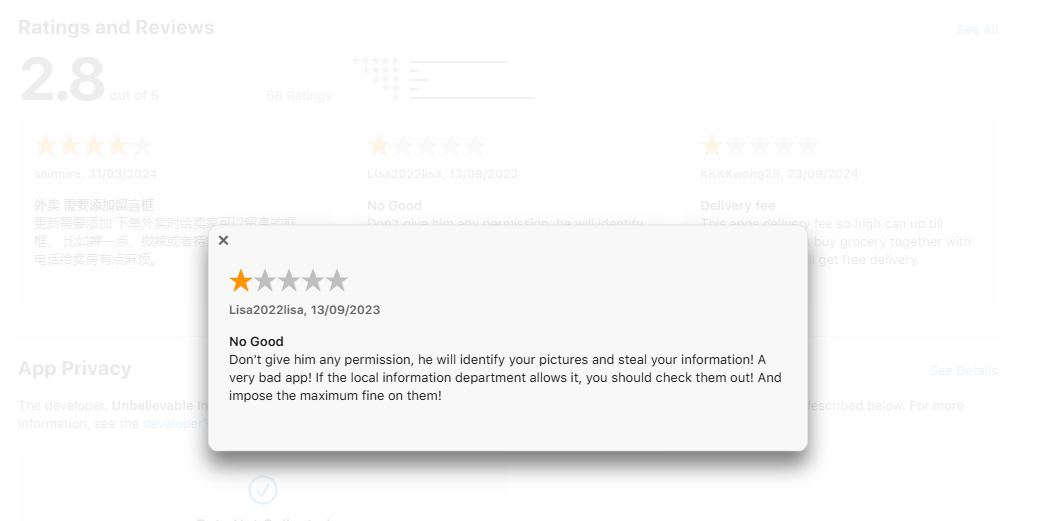

Ne yazık ki, “yalnızca resmi uygulama mağazalarından yüksek puanlı uygulamaları indirin” şeklindeki eski tavsiye artık sihirli değnek değil. App Store’a bile gerçek bir bilgi hırsızı sızmış durumda ve benzer olaylar Google Play’de de defalarca yaşandı. Bu nedenle, buradaki kriterleri daha da sıkılaştırmamız gerekiyor: Yalnızca en az birkaç ay önce yayınlanmış, binlerce ya da daha iyisi milyonlarca indirilmiş, yüksek puanlı uygulamaları indirin. Ayrıca, sahte olmadıklarından emin olmak için resmi kaynaklardaki (geliştiricilerin web sitesi gibi) uygulama bağlantılarını doğrulayın ve yorumları okuyun, özellikle de olumsuz olanları. Ve elbette, tüm akıllı telefonlarınıza ve bilgisayarlarınıza kapsamlı bir güvenlik sistemi kurduğunuzdan emin olun.

ComeCome uygulamasının App Store’daki olumsuz yorumlarını kontrol etmek kullanıcıları uygulamayı indirmekten vazgeçirmiş olabilir.

Yeni uygulamalara izin verme konusunda da son derece dikkatli olmalısınız. Eskiden “Erişilebilirlik” ayarları için dikkate alınması gereken en önemli konu buydu ancak artık şimdi görüyoruz ki bir galeri erişimi vermek bile kişisel verilerin çalınmasına neden olabiliyor. Bir uygulamanın yasallığından tam olarak emin değilseniz (örneğin, resmi bir mesajlaşma programı değil, değiştirilmiş bir sürüm), tüm fotoğraflarınıza ve videolarınıza tam erişim izni vermeyin. Gerektiğinde yalnızca belirli fotoğraflara erişim izni verin.

Belgeleri, parolaları, bankacılık verilerini veya tohum cümlelerinin fotoğraflarını akıllı telefonunuzun galerisinde saklamak son derece güvensizdir. SparkCat gibi hırsızların yanı sıra, birisinin fotoğraflara göz atması veya yanlışlıkla bir mesajlaşma veya dosya paylaşım hizmetine yüklemeniz riski de her zaman vardır. Bu tür bilgiler özel bir uygulamada saklanmalıdır. Örneğin Kaspersky Password Manager, yalnızca parolaları ve iki faktörlü kimlik doğrulama belirteçlerini değil, aynı zamanda banka kartı ayrıntılarını ve taranmış belgeleri de tüm cihazlarınızda güvenli ve şifrelenmiş şekilde saklamanıza ve senkronize etmenize olanak tanır. Bu arada, bu uygulama Kaspersky Plus ve Kaspersky Premium aboneliklerimize dahildir.

Son olarak, virüslü bir uygulamayı zaten yüklediyseniz (bunların listesi Securelist yazısının sonunda bulunabilir), silin ve geliştirici düzeltilmiş bir sürüm yayınlayana kadar kullanmayın. Bu arada, siber suçluların hangi verileri elde etmiş olabileceğini değerlendirmek için fotoğraf galerinizi dikkatlice gözden geçirin. Tüm parolaları değiştirin ve galeride kayıtlı tüm kartları kullanıma kapatın. SparkCat’in keşfettiğimiz versiyonu özellikle tohum cümleleri arıyor olsa da, Truva atının başka bilgileri çalmak için yeniden yapılandırılması mümkündür. Kripto cüzdan tohum cümlelerine gelince, bunlar bir kez oluşturulduktan sonra değiştirilemezler. Yeni bir kripto cüzdanı oluşturun ve tüm paranızı ele geçirilen cüzdandan aktarın ve sonra onu bir daha hiç kullanmayın.

iOS

iOS

İpuçları

İpuçları