İnsanların “şu tank oyunu” olarak andığı Battle City, bir dönemin sembollerinden biridir. Yaklaşık 30 yıl önce, oyuncular konsollarına bir kartuş takar, hantal bir televizyonun karşısına geçer ve ekran bozulana kadar düşman tank dalgalarını yok ederlerdi.

Bugün dünya farklı bir yer, ancak tank oyunları popülerliğini koruyor. Modern versiyonlar oyunculara sadece oyun heyecanı değil, aynı zamanda NFT kazanma şansı da sunuyor. Siber suçluların da sunacakları bir şey var: Kripto oyun meraklılarını hedef alan sofistike bir saldırı.

Google Chrome’da arka kapı ve sıfırıncı gün açığı

Bu hikaye Şubat 2024’te, güvenlik çözümümüzün Rusya’daki bir kullanıcının bilgisayarında Manuscrypt arka kapısını tespit etmesiyle başlıyor. Bu yakından tanıdığımız arka kapının çeşitli versiyonları, Lazarus APT grubu tarafından en az 2013’ten beri kullanılıyor. Peki, saldırganlar tarafından kullanılan ana araç ve yöntemleri zaten bildiğimize göre, bu olayı bu kadar özel kılan ne?

Mesele şu ki, bu bilgisayar korsanları genellikle bankalar, BT şirketleri, üniversiteler ve hatta devlet kurumları gibi büyük kuruluşları hedef alıyor. Ancak bu kez Lazarus, kişisel bir bilgisayara arka kapı yerleştirerek bireysel bir kullanıcıyı ağına düşürdü! Siber suçlular kurbanı bir oyun sitesine çekti ve böylece sistemlerine tam erişim sağladı. Bunu mümkün kılan üç şey vardı:

- Kurbanın en sevdiği tank oyununu yeni bir formatta oynamak için duyduğu dayanılmaz arzu

- Google Chrome’da sıfırıncı gün açığı

- Google Chrome sürecinde uzaktan kod çalıştırılmasına izin veren bir açık

Siz endişelenmeye başlamadan önce biz belirtelim; Google o tarihten sonra bir tarayıcı güncellemesi yayınladı, tank oyununun web sitesini engelledi ve Kaspersky güvenlik araştırmacılarına teşekkür etti. Ancak her ihtimale karşı, ürünlerimiz hem Manuscrypt arka kapısını hem de açığı tespit etmeye devam ediyor. Securelist blogunda bu hikayenin ayrıntılarını inceledik.

Sahte hesaplar

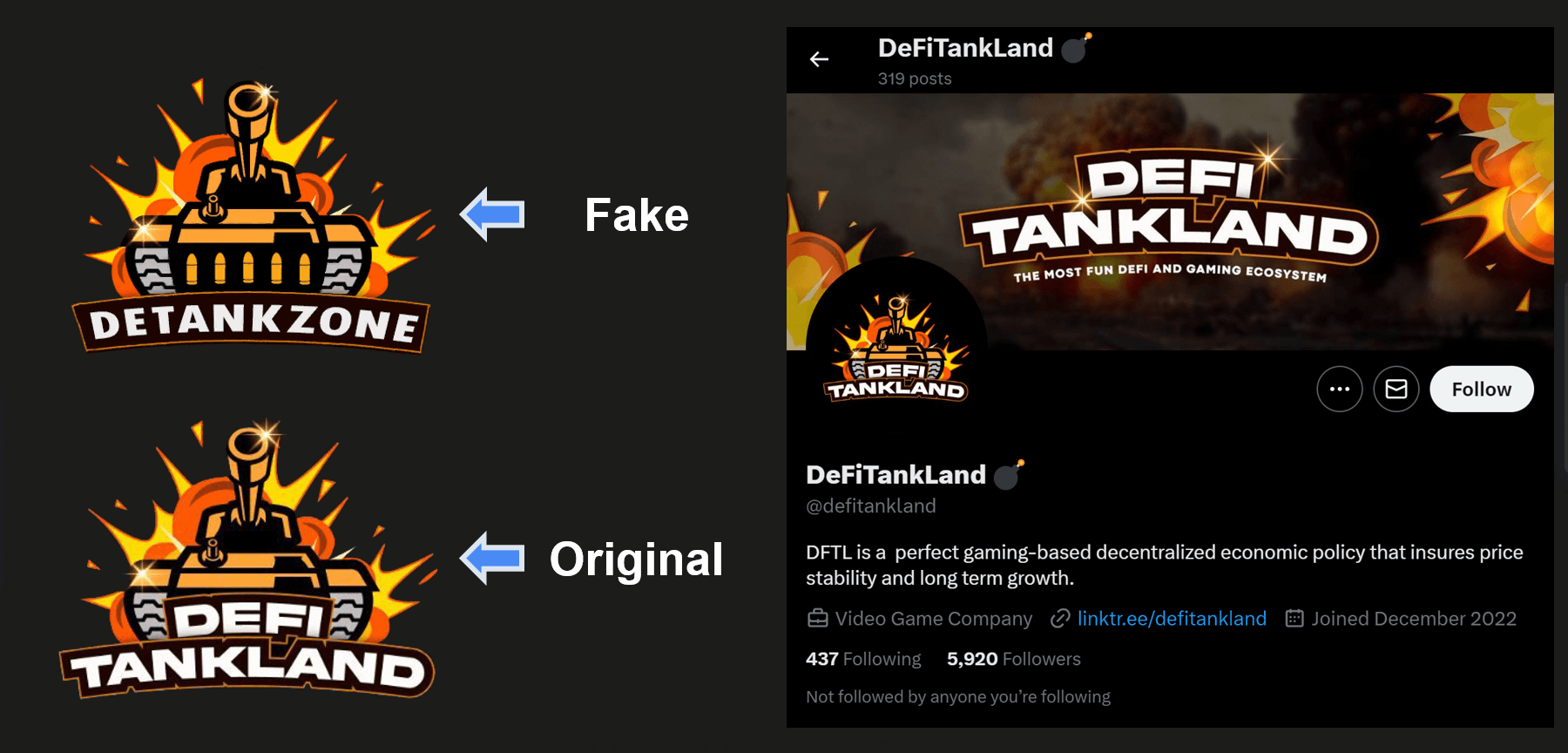

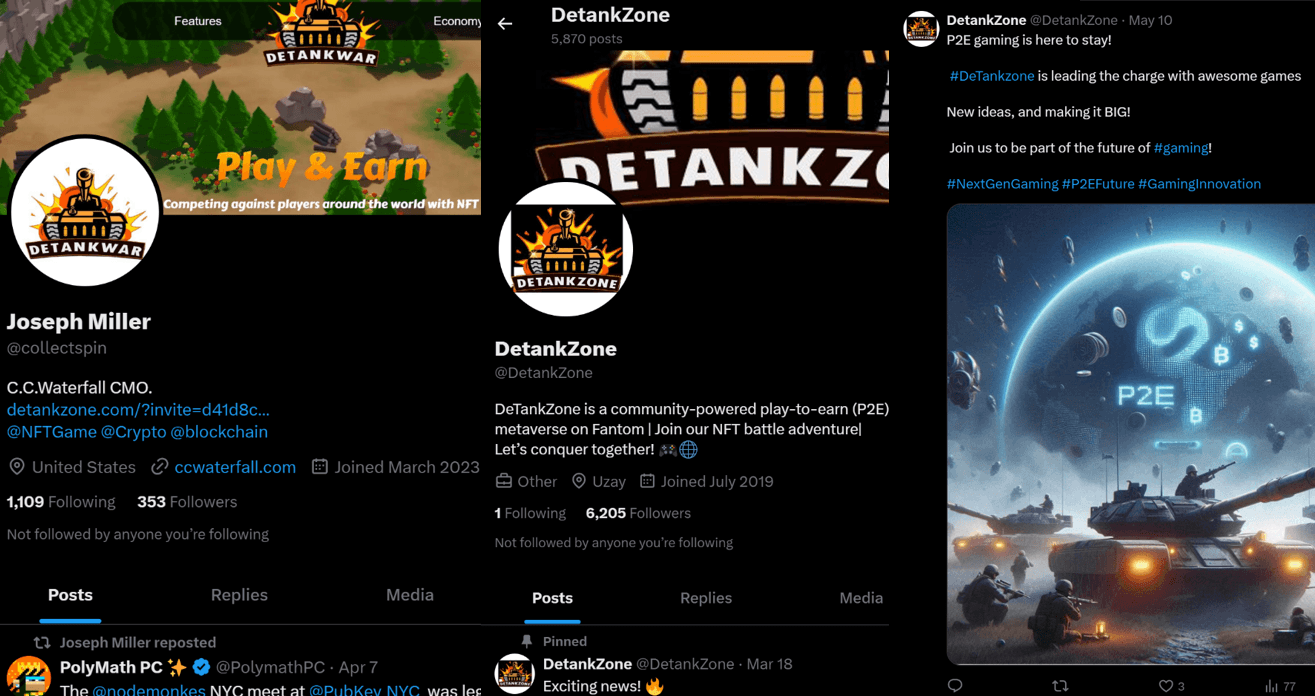

Araştırmanın başında, grubun bu kez olağanüstü bir çaba sarf ettiğini düşündük: “Gerçekten de sadece bir dolandırıcılık için sıfırdan bir oyun mu geliştirdiler?” Ama çok geçmeden gerçekte ne yaptıklarını anladık. Siber suçlular DeTankZone adlı oyunlarını zaten var olan DeFiTankLand adlı oyundan almışlar. DeFiTankLand’in kaynak kodunu çalarak ve sahte sosyal medya hesapları oluşturarak gerçekten ellerinden geleni yapmışlar.

Aynı dönemde, Mart 2024’te, DefitankLand (sic) kripto para biriminin fiyatı düşmüş, orijinal oyunun geliştiricileri soğuk cüzdanlarının hacklendiğini ve “birinin” 20.000 dolar çaldığını duyurmuştu. Bu “birisinin” kimliği hâlâ gizemini koruyor. Geliştiriciler içeriden biri olduğuna inanıyor, ancak biz Lazarus’un her yere uzanan ellerinin işin içinde olduğundan şüpheleniyoruz.

Siber suçlular oyunları için tam teşekküllü bir tanıtım kampanyası düzenlediler: X’te (eski adıyla Twitter) takipçi sayılarını artırdılar, yüzlerce kripto para influencer’ına (aynı zamanda potansiyel kurbanlar) işbirliği teklifleri gönderdiler, premium LinkedIn hesapları oluşturdular ve bir dizi kimlik avı e- postaları düzenlediler. Sonuç olarak, sahte oyun orijinalinden bile daha fazla ilgi gördü (X’te 6.000 takipçiye karşılık orijinal oyunun hesabının 5.000 takipçisi var).

Tank oyununu nasıl oynadık

Şimdi işin en eğlenceli kısmına gelelim: Lazarus’un kurbanlarını çektiği kötü niyetli site, yalnızca sıfırıncı gün tarayıcı açığını “denemek” için değil, aynı zamanda oyunun beta sürümünü oynamak için de bir şans sunuyordu. Kaspersky olarak klasiklere saygı duyuyoruz, bu yüzden bu umut verici yeni sürümü denemeden edemedik ve 400 MB boyutu, doğru dosya yapısı, logolar, kullanıcı arayüzü öğeleri ve 3D modelli dokularla tamamen yasal görünen bir arşiv indirdik. Sıra çalıştırmaya geldi!

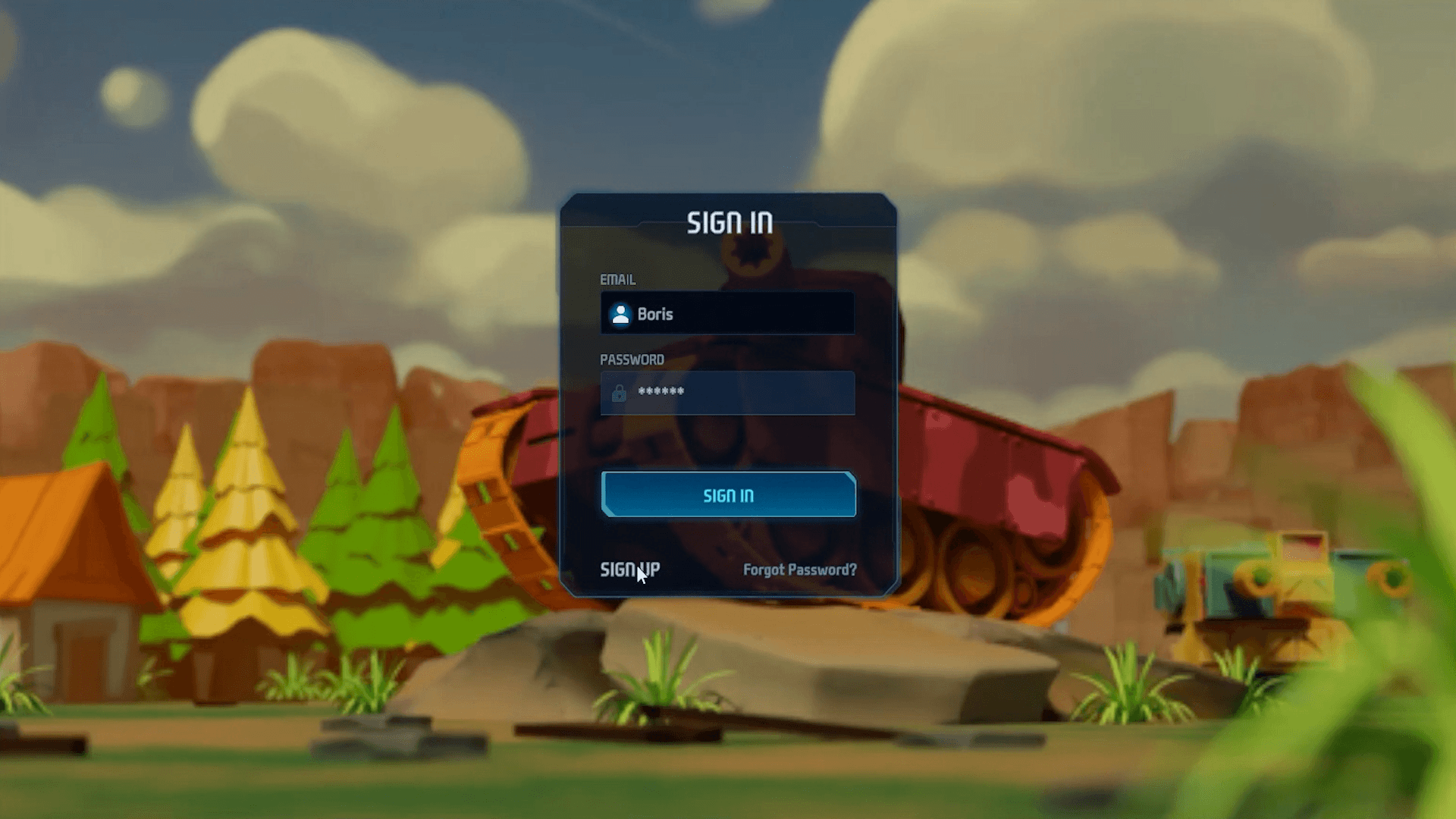

DeTankZone başlangıç menüsü bizi bir e-posta adresi ve şifre girme istemiyle karşılıyor. İlk olarak “12345” ve “password” gibi yaygın şifreleri kullanarak giriş yapmayı deniyoruz ancak bu işe yaramıyor. “Tamam o zaman” diye düşünüyoruz. “Yeni bir hesap açacağız.” Yine şans yok, sistem oynamamıza izin vermedi.

Peki oyun arşivinde neden 3D model dokuları ve diğer dosyalar var? Bunlar gerçekten kötü amaçlı yazılımın diğer bileşenleri olabilir mi? Aslında o kadar da kötü değil. Kodu tersine çevirerek oyun sunucusuna bağlantıdan sorumlu unsurları keşfediyoruz ki bu sahte sürüm için bu unsurlar işlevsel değil. Yani teorik olarak oyun hâlâ oynanabilir durumda. Biraz boş zaman, biraz programlama ve işte hackerların sunucusunu kendimizinkiyle değiştiriyoruz ve kırmızı tank “Boris” arenaya giriyor.

Bu saldırıdan çıkarılacak dersler

Buradaki temel çıkarım, görünüşte zararsız olan web bağlantılarının bile tüm bilgisayarınızın ele geçirilmesiyle sonuçlanabileceğidir. Siber suçlular taktiklerini ve yöntemlerini sürekli olarak geliştiriyor. Lazarus halihazırda üretken yapay zekayı başarılı bir şekilde kullanıyor, yani gelecekte bununla ilgili daha da sofistike saldırılar bekleyebiliriz.

Yapay zekanın etkin entegrasyonuyla güvenlik çözümleri de evrim geçiriyor, daha fazlasını buradan ve buradan öğrenebilirsiniz. Bu nedenle, günlük internet kullanıcılarının yapması gereken tek şey cihazlarının korunmasını sağlamak ve en son dolandırıcılıklar hakkında bilgi sahibi olmaktır. Neyse ki Kaspersky Daily bunu kolaylaştırıyor. Siz de gündemi yakından takip etmek için blogumuza mutlaka abone olun.

dolandırcılık

dolandırcılık

İpuçları

İpuçları